Este juego permite a los hackers atacar tu PC, y ni siquiera necesitas jugarlo

Los hackers han estado abusando del sistema anti-trampas en un juego masivamente popular, y ni siquiera necesita tenerlo instalado en su computadora para verse afectado.

El juego en cuestión se llama Genshin Impact, y según un nuevo informe, los piratas informáticos pueden utilizar las medidas antitrampas del juego para deshabilitar los programas antivirus en la máquina objetivo. A partir de ahí, son libres de realizar ataques de ransomware y tomar el control del dispositivo.

Trend Micro preparó un extenso informe sobre este nuevo hack, describiendo la forma en que funciona con gran detalle. El ataque se puede llevar a cabo utilizando un controlador Genshin Impact llamado «mhypro2.sys». Como se mencionó anteriormente, el juego no necesita instalarse en el dispositivo de destino. El módulo puede funcionar de forma independiente y no necesita el juego para ejecutarse.

Los investigadores han encontrado pruebas de que los actores de amenazas utilizan esta vulnerabilidad para realizar ataques de ransomware desde julio de 2022. Si bien no está claro cómo los piratas informáticos pueden inicialmente obtener acceso a su objetivo, una vez que están dentro, pueden usar el controlador Genshin Impact para acceder al kernel de la computadora. Un kernel generalmente tiene control total sobre todo lo que sucede en su sistema, por lo que para los actores de amenazas poder acceder a él es desastroso.

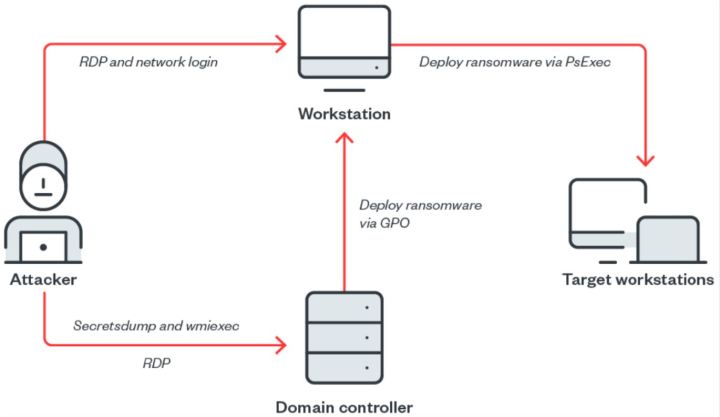

Los hackers utilizaron «secretsdump», que les ayudó a arrebatar las credenciales de administrador, y «wmiexec», que ejecutó sus comandos de forma remota a través de la propia herramienta de Instrumental de administración de Windows. Estas son herramientas gratuitas y de código abierto de Impacket que cualquiera podría tener en sus manos si quisiera.

Con eso fuera del camino, los actores de amenazas pudieron conectarse al controlador de dominio e implantar archivos maliciosos en la máquina. Uno de estos archivos era un ejecutable llamado «kill_svc.exe» y se usaba para instalar el controlador Genshin Impact. Después de colocar «avg.msi» en el escritorio de la computadora afectada, se transfirieron y ejecutaron cuatro archivos. Al final, el atacante pudo matar completamente el software antivirus de la computadora y transferir la carga útil del ransomware.

Después de algunos contratiempos, los adversarios pudieron cargar completamente el controlador y el ransomware en un recurso compartido de red con el objetivo de una implementación masiva, lo que significa que podrían afectar a más estaciones de trabajo conectadas a la misma red.

If you're a business and you run MDE or the like, I recommend blocking this hash, it's the vulnerable driver.

509628b6d16d2428031311d7bd2add8d5f5160e9ecc0cd909f1e82bbbb3234d6It load straight away on Windows 11 with TPM and all that, the problem has been ignored.

— Cloudflare Support Hate (@GossiTheDog) August 25, 2022

Según Trend Micro, los desarrolladores de Genshin Impact fueron informados sobre las vulnerabilidades en el módulo del juego ya en 2020. A pesar de eso, el certificado de firma de código todavía está allí, lo que significa que Windows continúa reconociendo el programa como seguro.

Incluso si el proveedor responde a esto y corrige esta falla importante, sus versiones antiguas seguirán siendo internetistas y, por lo tanto, seguirán siendo una amenaza. El investigador de seguridad Kevin Beaumont aconsejó a los usuarios que bloquearan el siguiente hash para defenderse del controlador: 0466e90bf0e83b776ca8716e01d35a8a2e5f96d3.

A partir de ahora, los creadores de Genshin Impact no han respondido a estos hallazgos. Este es solo uno de los muchos ataques cibernéticos recientes, que se han duplicado desde el año pasado, según un nuevo informe.